Поддельные SSL-сертификаты

Netcraft обнаружил десятки поддельных SSL-сертификатов, выдающих себя за банки, сайты электронной коммерции,

интернет-провайдеры и социальные сети. Некоторые из этих сертификатов могут использоваться для совершения нападений

«человек-в-середине» против затронутых компаний и их клиентов. Успешные атаки позволят преступникам расшифровать

законный трафик онлайн-банкинга, прежде чем перешифровывать его и пересылать в банк. Это оставило бы обе стороны не в

курсе, что злоумышленник мог захватить учетные данные для проверки подлинности клиента или манипулировать суммой или

получателем денежного перевода.

Поддельные сертификаты имеют общие имена (CN), которые соответствуют именам хостов своих целей (например, www.facebook.com).

Поскольку сертификаты не подписаны доверенными органами сертификации, ни один из них не будет считаться действительным в

основном программном обеспечении веб-браузера; тем не менее, растущий объем онлайн-банковского трафика теперь исходит из

приложений и другого несерверного программного обеспечения, которое может не дать адекватной проверки действительности SSL-сертификатов.

Одних только поддельных сертификатов недостаточно, чтобы злоумышленник мог совершить нападение «человек в середине».

Он также должен быть в состоянии подслушать сетевой трафик между мобильным устройством жертвы и серверами, с которыми он

общается. На практике это означает, что злоумышленнику необходимо будет использовать сетевое и интернет-соединение с жертвой,

или ему необходимо будет иметь доступ к какой-либо системе в Интернете между жертвой и сервером. Настройка беспроводной

точки доступа изгоев является одним из самых простых способов для отдельных лиц выполнить такие атаки, так как злоумышленник

может легко контролировать весь сетевой трафик, а также влиять на результаты поиска DNS (например, делая www.examplebank.com

разрешить IP-адрес под его контролем).

Исследователи из Стэнфордского университета и Техасского университета в Остине обнаружили недействительную проверку

SSL-сертификата в библиотеке Java EC2 Amazon, торговых картах Amazon's и PayPal, интегрированных тележках, таких как osCommerce

и ZenCart, а также код AdMob, используемый мобильными веб-сайтами. Отсутствие проверок сертификатов на популярной платформе

игровых плат в Паре также позволяло потребительским платежам PayPal незаметно перехватываться в течение как минимум 3 месяцев,

прежде чем в конечном итоге будет исправлено.

Приложения для онлайн-банкинга для мобильных устройств являются заманчивыми целями для атак типа «человек-в-середине»,

поскольку проверка сертификата SSL далека от тривиальной, а мобильные приложения часто не соответствуют стандарту проверки,

выполняемому веб-браузерами. 40% банковских приложений на базе iOS, проверенных IO Active, уязвимы для таких атак, потому что они

не могут проверить подлинность сертификатов SSL, представленных сервером. 41% выбранных приложений для Android оказались

уязвимыми в ручных тестах Университета Лейбница Ганновера и Университета Филиппа в Марбурге в Германии. Оба приложения и

браузеры также могут быть уязвимы, если пользователь может быть обманут в установке корневых сертификатов изгоев с помощью

социальной инженерии или вредоносных атак, хотя такая атака далека от тривиальной на iPhone.

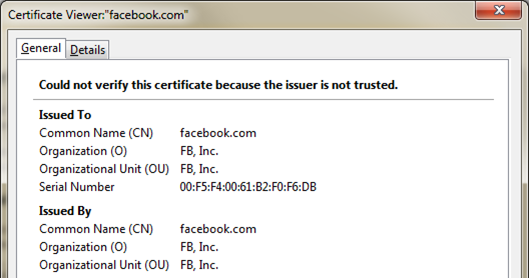

Фальшивый сертификат для facebook.com - За этим сертификатом явно существуют мошеннические намерения, так

как просмотр на сайте представляет собой фишинговый сайт Facebook; однако официальное приложение Facebook безопасно

от таких атак, поскольку оно надлежащим образом проверяет сертификаты SSL, а также использует фиксацию сертификата,

чтобы гарантировать, что он защищен от мошеннических сертификатов.

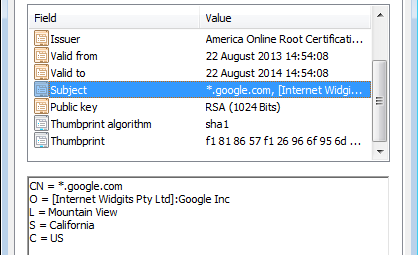

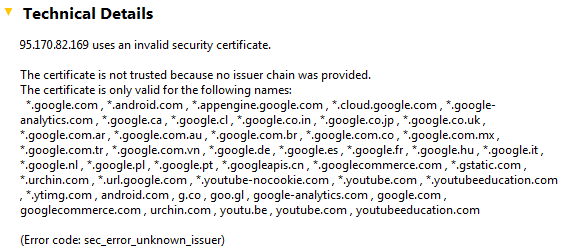

Аналогично, этот шаблонный знак для * .google.com может предложить попытку атаки против множества служб Google.

Поддельный сертификат подают с машины, где также размещаются десятки сайтов с доменами верхнего уровня .ro и .com.

Он утверждает, что был выпущен Американским центром корневой сертификации Root 42, тщательно подражая законным

доверенным корневым сертификатам AOL, которые установлены во всех браузерах, но в поддельном сертификате

отсутствует проверяемая цепочка сертификатов. Некоторые настройки браузера по умолчанию не позволят пользователю

обходить результирующее сообщение об ошибке.

Однако не все поддельные сертификаты имеют мошеннические намерения. Модем KyoCast использует аналогичный

сертификат подстановки для * .google.com, позволяя укоренившимся устройствам Chromecast намеренно отправлять

определенный трафик на серверы KyoCast вместо Google. Поддельный сертификат выдается «Kyocast Root CA».

Используя расширение альтернативного имени темы, сертификат указывает список других имен хостов, для которых

сертификат считается действительным:

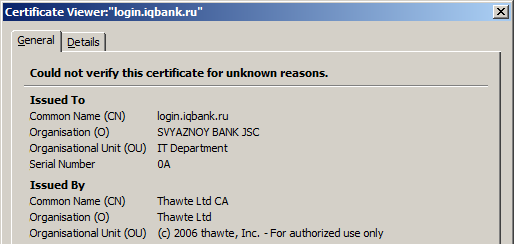

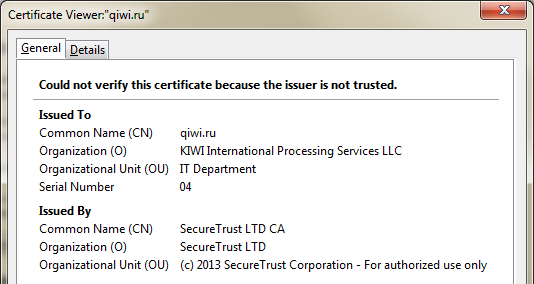

Второй по величине банк России, похоже, был нацелен на следующий сертификат: отметьте, что данные эмитента также

были подделаны, возможно, в попытке использовать поверхностную проверку цепи сертификатов.

Аналогичный метод используется в этом сертификате, который олицетворяет крупного российского поставщика платежных услуг.

SecureTrust является частью Trustwave, небольшого, но добросовестного центра сертификации.

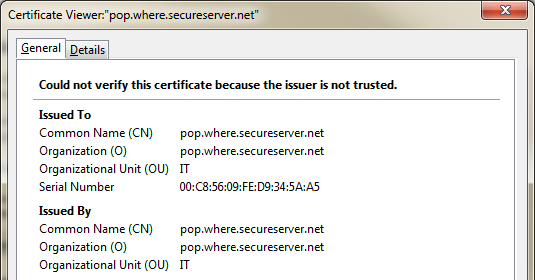

Почтовый сервер POP-почты GoDaddy олицетворяется в следующем сертификате. В этом случае возможности могут быть

криминальными (получение учетных данных, выдача сбрасываемых паролей, кража конфиденциальных данных) или даже шпионаж штата,

хотя неожиданно видеть такой сертификат, предлагаемый через веб-сайт. Хотя фактические намерения неизвестны, стоит отметить,

что многие почтовые клиенты позволяют игнорировать ошибки сертификатов либо временно, либо постоянно, и некоторые

пользователи могут привыкнуть отклонять такие предупреждения.

Apple iTunes в настоящее время является самой популярной фишинговой целью после PayPal. В этом примере поддельный сертификат

имеет общее имя эмитента «VeriSign Class 3 Secure Server CA - G2», которое имитирует законные общие имена в действительных сертификатах;

однако нет цепочки сертификатов, связывающей ее с корнем VeriSign (так что это подделка, а не ошибочный сертификат).

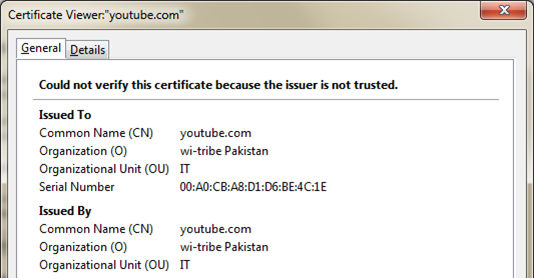

Не всегда преступники используют поддельные сертификаты для перехвата сообщений. В качестве последнего примера,

следующий фатальный сертификат для youtube.com был отправлен с машины в Пакистане, где есть история блокировки доступа к YouTube.

Этот сертификат, вероятно, является частью попытки помешать гражданам просматривать видеоролики на YouTube, так как сайт служит

«Этот контент запрещен в Пакистане» при посещении.

Служба тестирования безопасности мобильных приложений Netcraft обеспечивает подробный анализ безопасности приложений на

базе телефона или планшета. Ключевой особенностью этой услуги является ручное тестирование опытных специалистов в области безопасности,

которое обычно раскрывает гораздо больше проблем, чем автоматические тесты. Услуга предназначена для строгого повышения защиты не

только самого приложения, но и серверов, с которыми он взаимодействует. Он подходит для ввода в эксплуатацию, проверки третьей стороны,

анализа после атаки, аудита и регулирования, когда важными требованиями являются независимость и качество обслуживания.

|  OV

OV  EV

EV  WC

WC  SAN

SAN  PRO

PRO  CodeSign

CodeSign  Email

Email  PDF

PDF  Wi-Fi

Wi-Fi

IoT

IoT

ALL

ALL

Купить сертификат

Купить сертификат OV

OV  EV

EV  WC

WC  SAN

SAN  PRO

PRO  CodeSign

CodeSign  Email

Email  PDF

PDF  Wi-Fi

Wi-Fi

IoT

IoT

ALL

ALL

Купить сертификат

Купить сертификат